V-am arătat cum să declanșați WOL de la distanță prin "Port Knocking" pe router. În acest articol, vom arăta cum să îl folosim pentru a proteja un serviciu VPN.

Imagine de Aviad Raviv & bfick.

Dacă ați utilizat funcționalitatea DD-WRT pentru VPN sau dacă aveți un alt server VPN în rețeaua dvs., ați putea aprecia capacitatea de ao proteja de atacurile de forță brute, ascunzându-l în spatele unei secvențe de bat. Făcând acest lucru, veți filtra infantile script care încearcă să obțină acces la rețeaua dvs. Cu acest lucru a spus, așa cum este menționat în articolul precedent, baterea portului nu reprezintă un înlocuitor pentru o bună parolă și / sau politică de securitate. Amintiți-vă că, cu suficientă răbdare, un atacator poate descoperi secvența și poate efectua un atac de replay.

De asemenea, rețineți că dezavantajul punerii în aplicare a acestui lucru este că atunci când orice client VPN / e doriți să vă conectați, aceștia ar trebui să declanșeze secvența de batdinainte și că, dacă nu pot completa secvența din orice motiv, nu vor putea să facă VPN deloc.

Pentru a proteja * serviciul VPN, vom dezactiva mai întâi toate comunicările posibile prin blocarea portului de instanță din 1723. Pentru a atinge acest obiectiv, vom folosi iptables. Acest lucru se datorează faptului că comunicarea se filtrează pe cele mai moderne distribuții Linux / GNU în general și pe DD-WRT în special. Dacă doriți mai multe informații despre iptables, verificați intrarea wiki și consultați articolul nostru anterior despre acest subiect. Odată ce serviciul este protejat, vom crea o secvență de răsturnare care ar deschide temporar portul de instanță VPN și, de asemenea, va închide automat după o perioadă de timp configurată, păstrând în același timp conexiunea VPN deja stabilită.

Notă: În acest ghid, folosim serviciul PPTP VPN ca exemplu. Cu aceasta, aceeași metodă poate fi utilizată pentru alte tipuri de VPN, va trebui doar să modificați portul blocat și / sau tipul de comunicare.

Permiteți-vă să crăpați.

Mod implicit "Blocați noua rețea VPN" pe DD-WRT

În timp ce fragmentul de cod "de mai jos" ar funcționa probabil pe fiecare distribuție Linux / GNU, care respectă iptables, pentru că există atât de multe variante, vom arăta cum să îl folosim pe DD-WRT. Nimic nu vă oprește, dacă doriți, să îl implementați direct pe caseta VPN. Cu toate acestea, cum să faceți acest lucru, depășește domeniul de aplicare al acestui ghid.

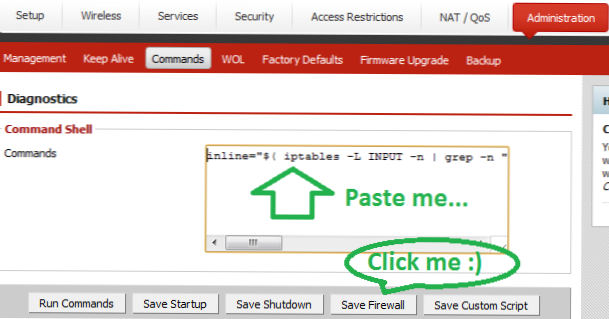

Pentru că vrem să augmentăm Firewall-ul routerului, este logic să adăugăm script-ul "Firewall". Dacă procedăm astfel, comanda iptables va fi executată de fiecare dată când firewall-ul este reîmprospătat și, astfel, menținerea augmentării noastre în loc să fie păstrată.

Din Web-GUI al DD-WRT:

inline = "$ (iptables -L INPUT -n | grep -n" Stare relaționată, stabilită "| awk -F: 'print $ 1')"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline" -p tcp -dport 1723 -j DROP

Ce este această comandă "Voodoo"?

Comanda de mai sus "magie voodoo" face următoarele:

Configurație KnockD

Trebuie să creați o nouă secvență de declanșare care să permită crearea conexiunilor VPN noi. Pentru a face acest lucru, editați fișierul knockd.conf emise într-un terminal:

vi /opt/etc/knockd.conf

Adăugați la configurația existentă:

[Activați-VPN]

secvența = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp -dport 1723 -j ACCEPT

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp -dport 1723 -j ACCEPT

Această configurație va:

Autorsfaturi

În timp ce ar trebui să fiți pregătiți, există câteva puncte pe care trebuie să le menționăm.

Cine îmi tulbura somnul?